Google Jigsaw 專案致力於運用科技為使用者打造更安全的網路世界,之前介紹過 uProxy 就是和華盛頓大學合作的計畫,讓每個使用者都能將自己的電腦當成 VPN(Virtual Private Network,虛擬私人網路)連線節點,遠端透過它進行加密連線、突破網路封鎖限制。然而防火長城越來越強大,就連許多 VPN 服務也不一定能夠使用。

尤其是外籍旅客在中國旅遊或工作時,時常受限於被審查的網路而無法正常連線到 Facebook、Google、LINE,只能透過購買商業 VPN 服務解決連線被防火牆封鎖問題,而另一問題是:除非對於 VPN 公司有一定程度信賴,否則很難確保這些公司會不會私下記錄使用者的使用情形,在安全隱私方面亦成另一隱憂。

最好的方法是自行架設虛擬私人網路服務,但這不是一件容易的事,雖然網路上教學很多,在自家網路部屬環境所需技術知識可能遠超過一般使用者理解的範圍,但 Outline 可將這些過程一鍵自動化完成。

本文要介紹的「Outline」來自 Google Jigsaw,是一款開放原始碼專案,目的是為新聞機構或新聞工作者建立一個更安全、加密的連線管道(尤其面對中國境內的網路封鎖問題),當然不僅限於此目的,任何人都可以從官網下載、免費使用,你唯一需要做的就是取得準備好 VPS或其他雲端空間(例如 DigitalOcean)。

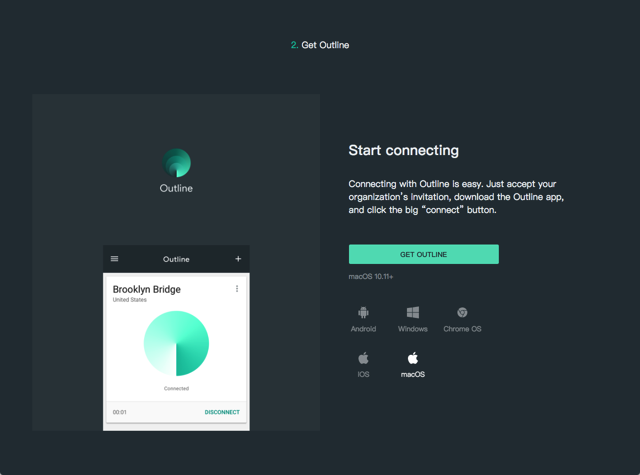

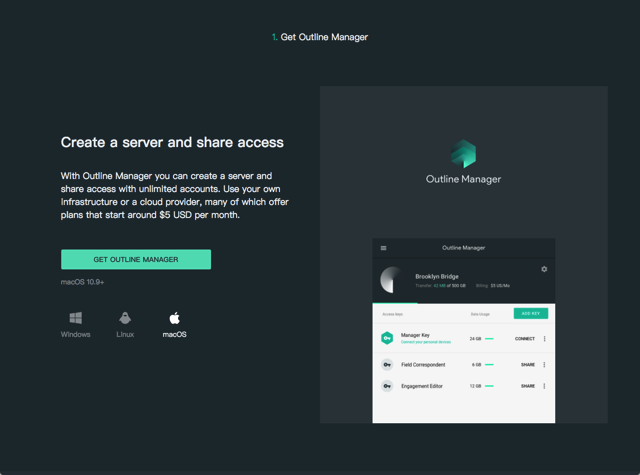

Outline 主要由兩個程式構成:Outline Manager 和 Outline,兩者都必要,前者主要用於建立自己的 VPN,後者則用來連線驗證。Outline Manager 支援 Windows、Linux 和 macOS,Outline 額外支援 iOS、Android 及 Chrome OS,幾乎涵蓋九成以上使用者。

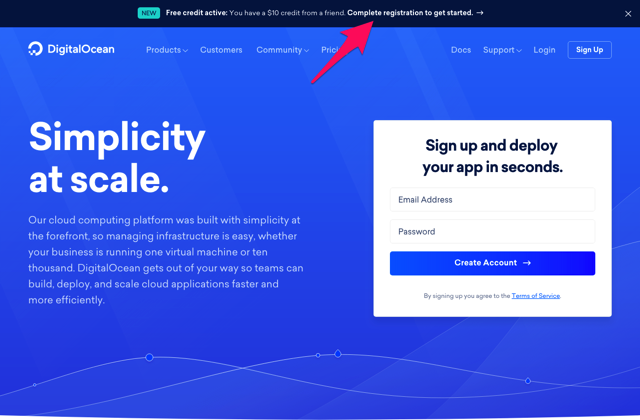

接下來我會使用 Mac 版本搭配 DigitalOcean 示範如何使用,DigitalOcean 每月最低價格 $5 美金,透過我的推薦鏈結註冊可以先獲得 $10 美金,足夠使用兩個月不用付費。也支援 Linode、Vultr、Google Compute Engine、Amazon EC2 等服務。

網站名稱:Outline – Making it safer to break the news

網站鏈結:https://getoutline.org/en/home

使用教學

在 DigitalOcean 免費註冊,取得 $10 美元試用額度

STEP 1

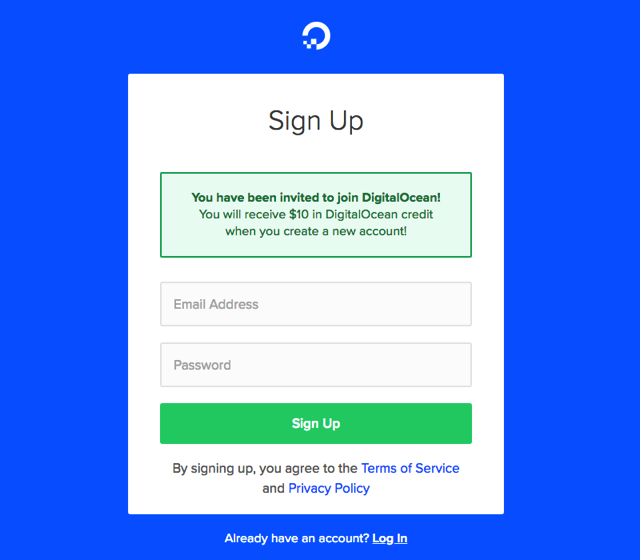

如果你還沒有 DigitalOcean 帳戶,可以透過我的「推薦鏈結」獲取 $10 美元額度,點擊鏈結後進入官方網站,點選最頂端的鏈結開始註冊(如下圖紅色箭頭標示處)。

因為是透過邀請鏈結加入 DigitalOcean 能得到 $10 美元餘額,填入 Email 和密碼註冊一個帳號,這個餘額有效期限為一年,只要在時限內用掉就不會過期失效。

STEP 2

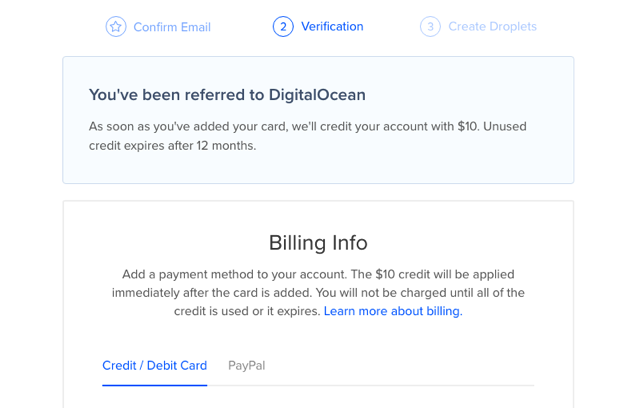

接著需要驗證 Email 並加入一張信用卡驗證身分,而且也要新增信用卡才能獲取 $10 美元餘額,這是避免被大量註冊或濫用,如果你有 PayPal 亦能綁定連結來驗證。在餘額沒用完以前不會從信用卡被扣款。

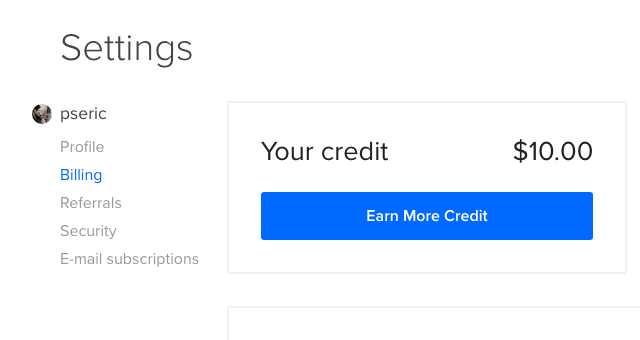

驗證後到帳戶設定頁面確實會有 $10 美元餘額,如果照 DigitalOcean 最便宜方案每月價格五美元來說,餘額足夠使用兩個月。

以 Outline Manager 建立自己的 VPN 伺服器

STEP 1

取得 DigitalOcean 或其他 VPS 服務的帳號後,我們就可以從 Outline 官方網站下載管理工具 Outline Manager,目前支援 Windows、Linux 和 macOS 三個版本。

STEP 2

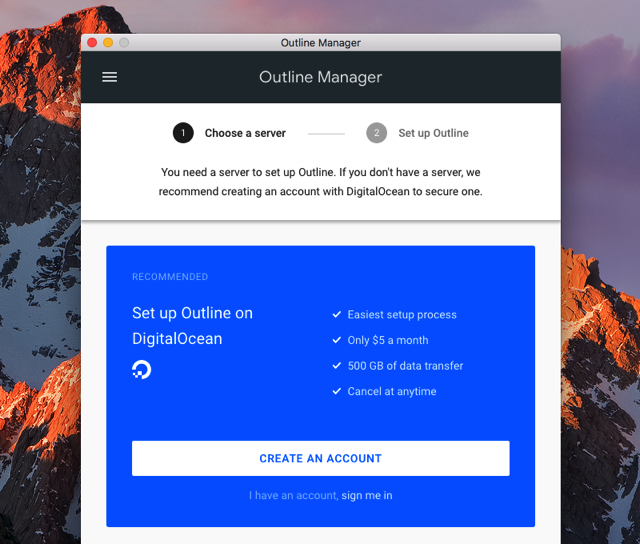

開啟 Outline Manager 後,點選下方的「Sign me in」登入 DigitalOcean 帳戶。

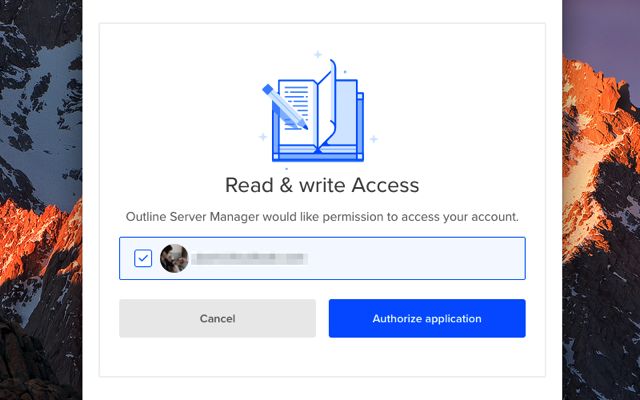

登入 DigitalOcean 會跳出 Outline 要求讀取和寫入權限的提示訊息,點選「Authorize Application」按鈕允許讓應用程式使用你的帳戶權限。

STEP 3

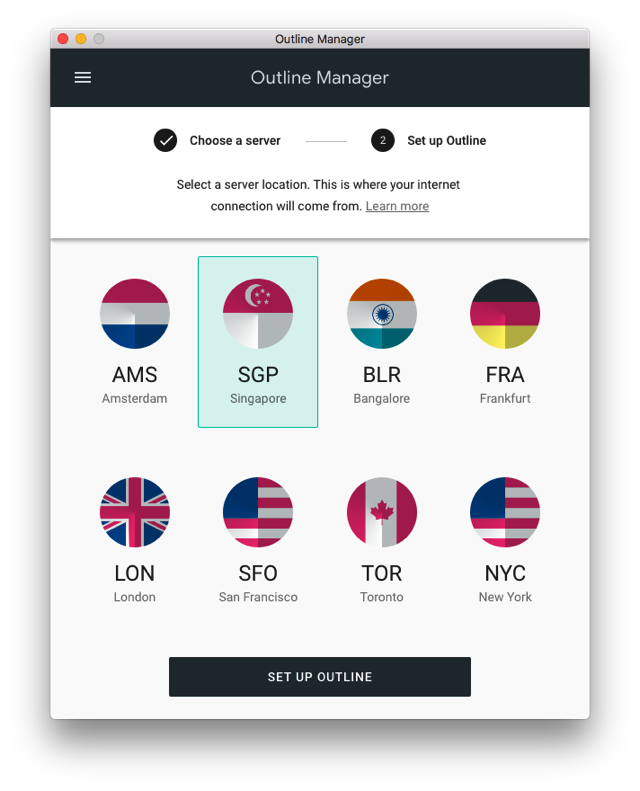

接著就能選擇要建立 VPN 伺服器的國家,理論上從台灣連線的話選擇新加坡會是回應時間最短的,但我在測試時出現無法連線問題,後來我選擇舊金山(美西),速度也很快,如果你遇到無法連線的情形,可以試著選擇美西的節點替代。

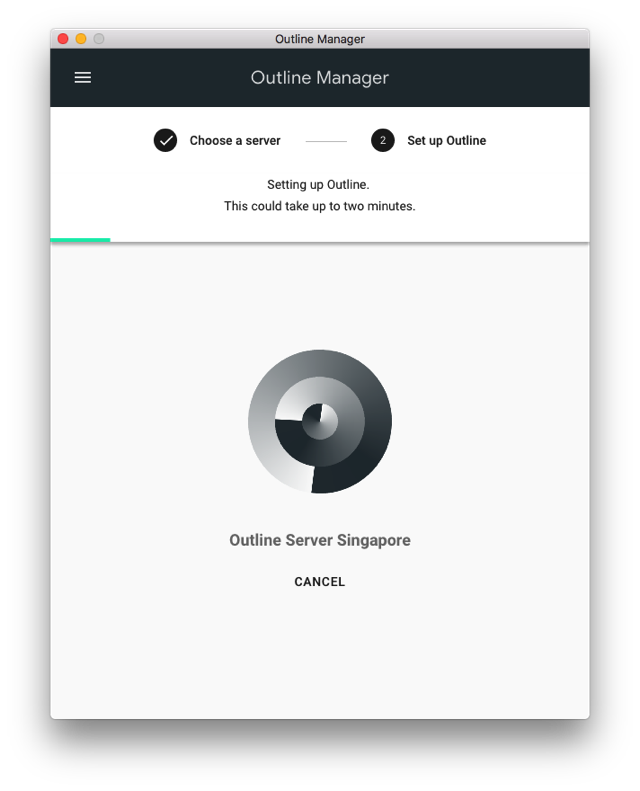

選好要建立 VPN 伺服器節點後,點選「Set Up Outline」就會開始設定,大約需要兩分鐘以上時間,不過都是全自動進行,其實速度還蠻快的。

STEP 4

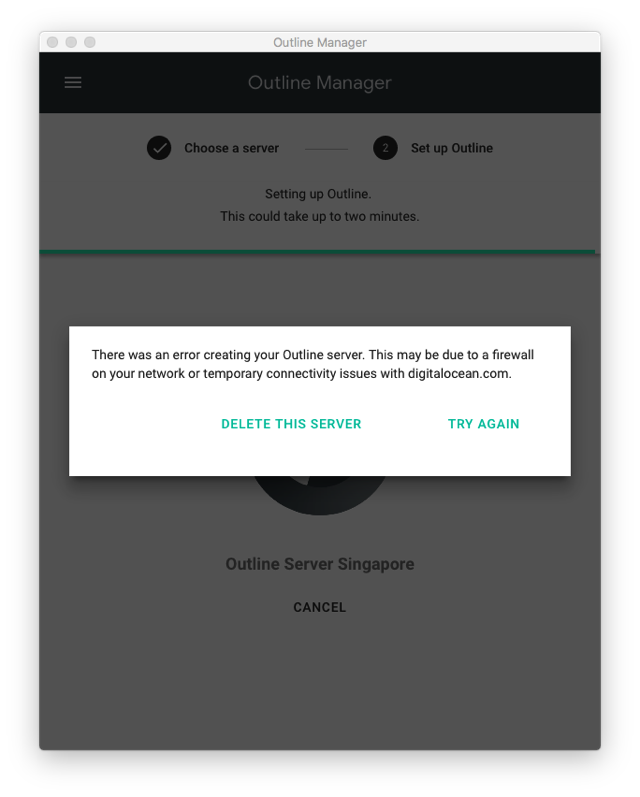

我在設定新加坡節點時遇到如下的錯誤訊息,即使關閉防火牆、重新建立數次依然不得其門而入,後來選擇其他地區節點後就順利解決了,如果你遇到如下圖錯誤訊息,建議先刪除伺服器,然後選擇其他節點應該就能夠完成部屬。

STEP 5

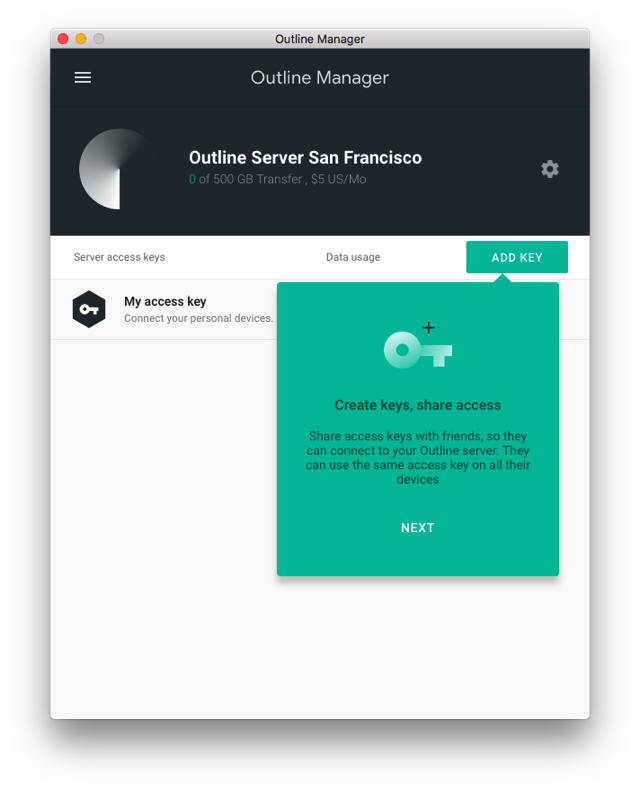

建立完 VPN 伺服器後會產生一組預設 Access Key,用以驗證並登入伺服器,想跟其他朋友一起使用同一台 VPN 可以按下「Add Key」產生其他的驗證金鑰,分享存取同一台伺服器權限,不過其他人也必須安裝 Outline 才能連結。

STEP 6

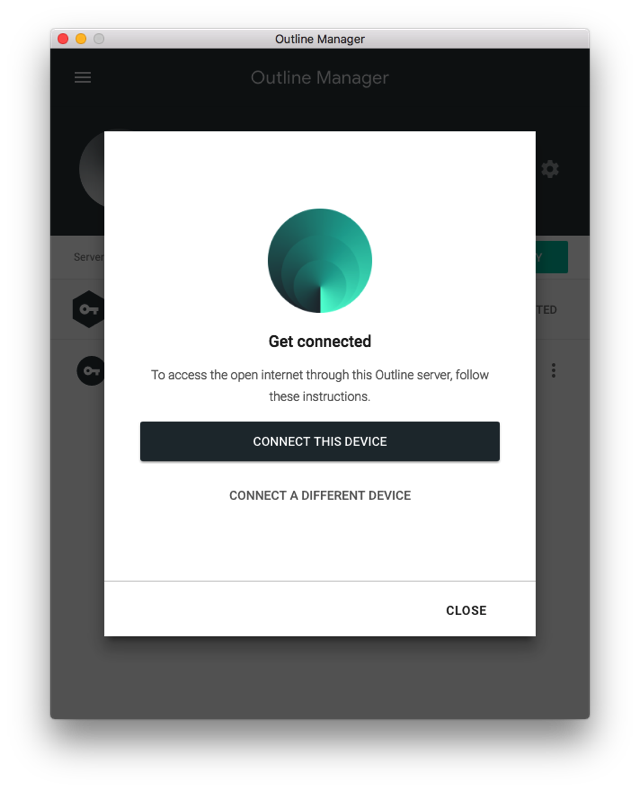

最後按下「Connect This Device」就能連線到 VPN(如果電腦上還沒有 Outline 會跳轉到下載頁面),跟其他服務不同的是 Outline 會產生一段用以連線的網址,不用辛苦記住帳號密碼,只要把那串網址複製貼上就能設定好 VPN 伺服器。

下載 Outline 連接 VPN 伺服器,手機電腦皆支援

STEP 1

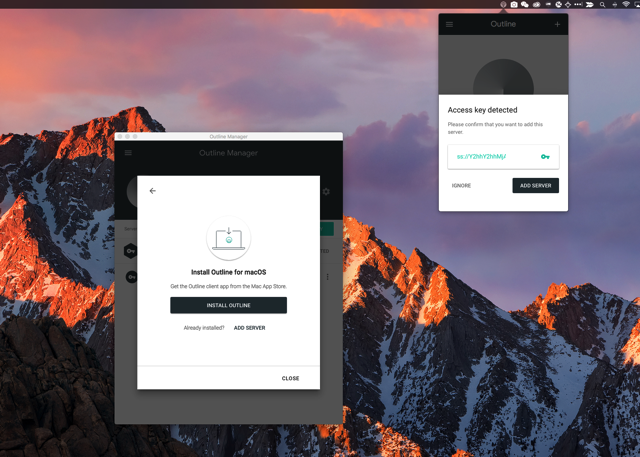

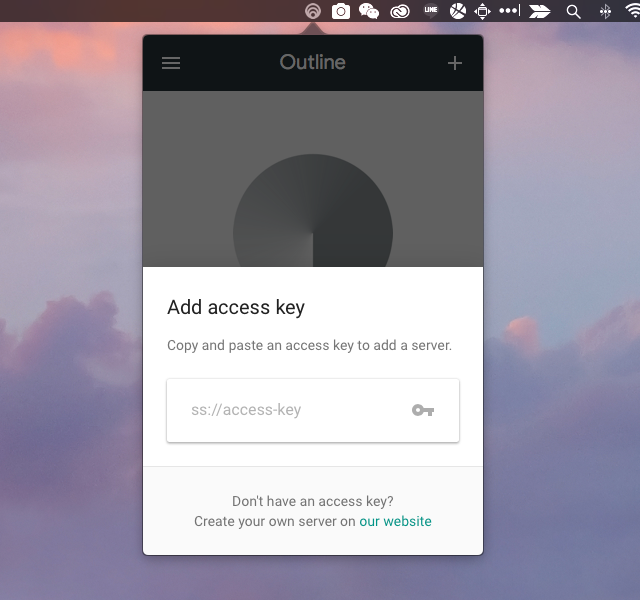

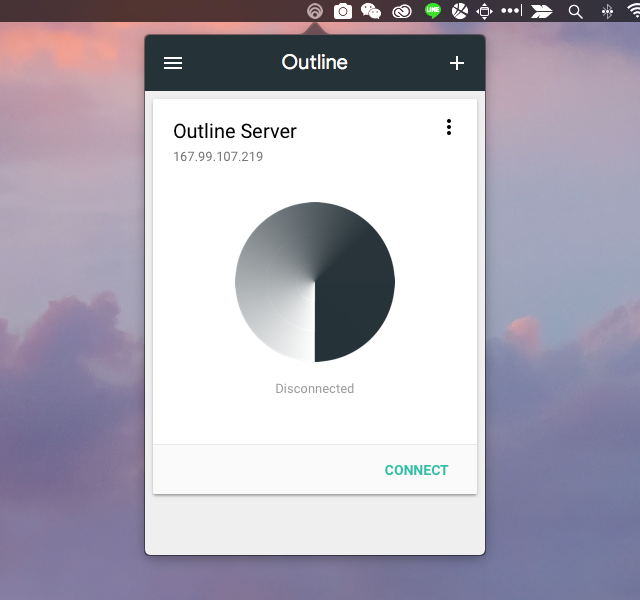

前面有提到,Outline 是由兩部分構成,也可以說是管理端和用戶端(Client),從官方網站下載用戶端的 Outline 應用程式或手機 App,然後將 Outline Manager 產生的網址複製貼上,就能將伺服器加入列表使用。

雖然 Outline 還沒有中文介面,但它的設計其實還算簡單,照著提示操作即可。

將 Outline Manager 的 Access Key 複製貼上,將 VPN 加入可連線清單。

STEP 2

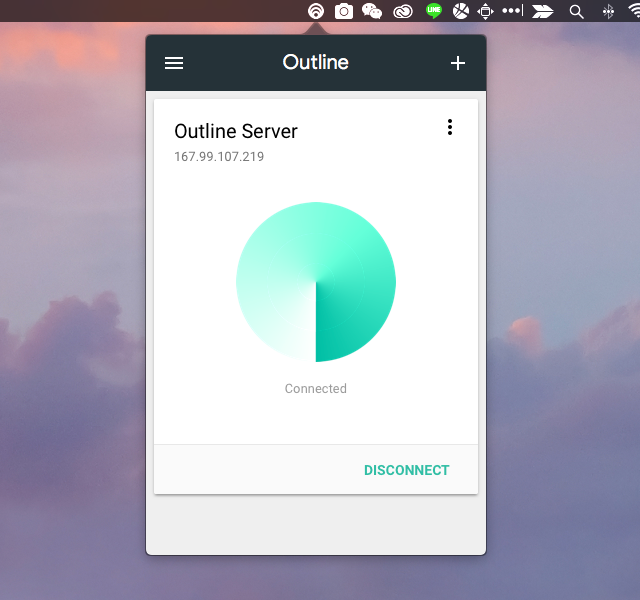

加入後點選右下角的「Connect」就能驗證、連接到剛才建立的 VPN 伺服器,而透過 Outline 建立 VPN 的 IP 位址會顯示於伺服器名稱下方。

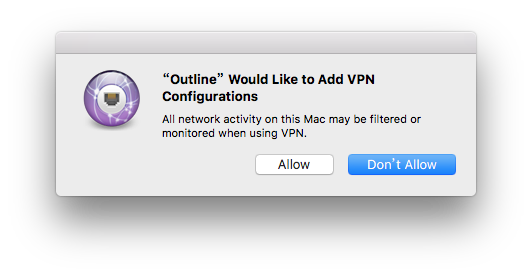

如果你是 macOS 且是第一次使用,會跳出 Outline 想新增 VPN 設定的提示訊息,點選左邊的「Allow」允許設定,Windows 也會跳出類似提示訊息。

STEP 3

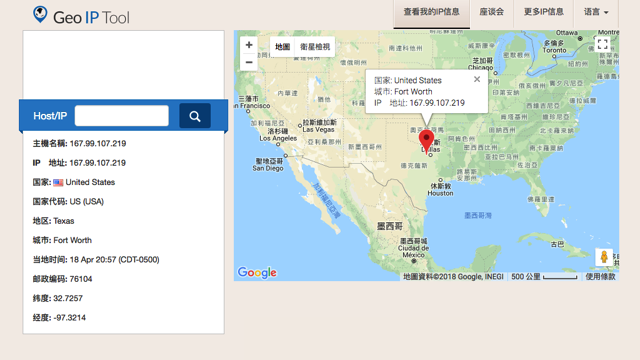

連線到 VPN 後查詢自己的 IP 位址,果然已經先連接到海外,在查詢 IP 位址地理位置時顯示於美國,依照你使用的節點位置不同,可能顯示的 IP 位址地區也不同,連線後可以透過網頁或相關工具查詢自己的連線位址,就知道有沒有正確連線。

STEP 4

要特別注意的是如果以後不想再繼續使用 Outline,記得透過 Outline Manager 將 VPN 伺服器刪除,否則是會繼續計費的喔!當然你也可以直接從雲端主機服務商把建立的虛擬主機移除,避免日後被收取費用,這步驟很重要,別忘了你在驗證帳戶時都有綁定信用卡,若超過使用額度就會從信用卡收費。

Outline VPN 用意不是讓你隱藏或偽裝身分,而是繞過一些網路限制,或是加密傳輸重要資料,提高自身隱私和安全性,Google Jigsaw 讓使用者更快、更簡單部屬自己的 VPN 服務,更重要的是隨時能夠移除或重新建立,避免被追蹤或封鎖連線,無論是管理或連線工具都支援相當多的平台,如果想要自己架設 VPN 的話或許是個不錯的選擇。

值得一試的三個理由:

- Google Jigsaw 開發、開放原始碼免費 VPN 自動化架設工具

- 支援 Windows、macOS 和 Linux,連線工具亦支援 iOS 及 Android

- 透過 VPS 服務例如 DigitalOcean、Linode 快速建立自己的 VPN

原文:https://ift.tt/2F8S0oS

Outline使用原版Shadowsocks协议,有一个服务器搭建的图形化工具,简化了ss服务器的搭建,方便了小白用户。

不过需要可以安装Docker,一般OpenVZ类型的VPS安装不了,所以要选择KVM或者XEN的VPS,推荐BandwagonHOST 最便宜的靠谱VPS,优惠码BWH1ZBPVK年付18美元KVM,电信用户购买后后台迁移机房到DC8的CN2机房速度不错。

购买地址:https://bwh1.net/aff.php?aff=139&pid=43

via iGFW https://ift.tt/2KV84SZ

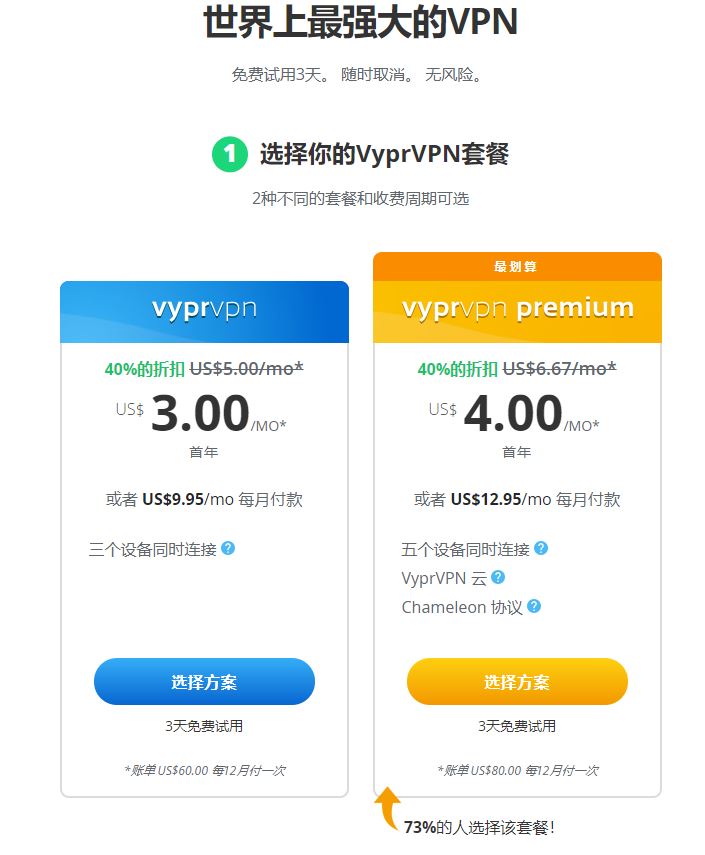

VPN 技术,在VPN的传输层面上打破了GFW的封锁,并时时检测网络流量,对于大陆的IP封锁准备了多套方案,在6月份GFW对VPN服务商进行了四次大规模的封锁,主要是域名和IP封锁,VyprVPN第一时间收到检测报警,并启动预案在一两个小时内解决了网络封锁问题,而有些VPN服务商反应缓慢迟迟没有解决方法,更有甚者告诉用户钱退给你另找他家吧,在GFW面前束手无策。

VPN 技术,在VPN的传输层面上打破了GFW的封锁,并时时检测网络流量,对于大陆的IP封锁准备了多套方案,在6月份GFW对VPN服务商进行了四次大规模的封锁,主要是域名和IP封锁,VyprVPN第一时间收到检测报警,并启动预案在一两个小时内解决了网络封锁问题,而有些VPN服务商反应缓慢迟迟没有解决方法,更有甚者告诉用户钱退给你另找他家吧,在GFW面前束手无策。